HOST HARDENING

Posted on, 31 agustus 2016 By,ali mukti w

Host Hardening menyediakan berbagai perlindungan dalam sistem

komputer, perlindungan diberikan dalam berbagai lapisan yang disebut

“pertahanan baerlapis” . Lapisan lapisan tersebut adalah lapisan lapisan

OSI seperti aplikasi, transport, fisik dll.

Pengertian Host Hardening adalah Prosedur yang meminimalkan ancaman

yang datang dengan mengatur konfigurasi dan menonaktifkan aplikasi dan

layanan yang tidak diperlukan. Instalasi firewall, instalasi antivirus,

menghapus cookie, membuat password , menghapus program yang tidak

diperlukan itu semua termasuk dalam Host Hardening.

Tujuan dari Host Hardening adalah untuk menghilangkan resiko ancaman

yang bisa terjadi pada komputer, hal ini biasanya dilakukan dengan

menghapus semua program/file yang tidak diperlukan.

MACAM MACAM HARDENING/ELEMENT

- Hardening System: Security Policy

- Hardening System: Kriptografi

- Hardening System: Firewall

- Hardening System: IDS (Intrusion Detection System)

- Hardening System: Backup

- Hardening System: Auditing System

- Hardening System: Digital Forensik dan Penanganan Pasca Insiden.

1.Security Policy

Ini terbagi menjadi berbagai bidang berdasarkan penggunaannya, bidang bidang itu antara lain:

- Policy penggunaan komputer

- Tidak boleh meminjamkan account kepada orang lain.

- Tidak boleh mengambil/menaruh file dari komputer kantor, dll.

- Policy penggunaan Installasi program

- Tidak boleh menginsall program tanpa seijin staff IT

- Tidak boleh menginsall program ilegal, dll.

- Policy penggunaan Internet

- Tidak boleh menggunakan internet untuk kegiatan carding, hacking d

- Tidak boleh menggunakan internet untuk mengakses situs-situs yang berpotensi menyebarkan virus, dll.

- Policy penggunaan Email

- Tidak boleh menggunakan email kantor untuk kegiatan milis, dll.

2.Cryptografi

Kriptografi (cryptography) adalah ilmu dan seni menyimpan suatu pesan secara aman

a.Enkripsi dan Dekripsi

b.Cryptografi Symetric

c.Cryptografi Asymetric

3.Firewall

Firewall tersusun dari aturan aturan yang ditetapkan baik terhadap

hardware, software maupun sistem itu sendiri, ini dilakukan dengan

tujuan untuk melindungi komputer dalam jaringan, baik dengan melakukan

filterasi, membatasi ataupun menolak suatu permintaan koneksi dari

layanan luar jaringan seperti internet.

- Statefull Packet Filter

- Packet filtering yang dikembangkan sehingga mampu “mengingat” paket yang diimplementasikan dalam state tabel

- Proses filtering sedang dibanding packet filtering dan proxy based

- Proxy Based

- Filtering di level aplikasi (Proses filtering lebih lambat)

- Posisi firewall yang optimal

- Firewall diletakkan di Router/Gateway untuk mengantisipasi serangan dari INTERNET

- Firewall diletakkan di Router,NAT untuk mengantisipasi serangan dari INTRANET

4.IDS (Intrusion Detection System)

Satu cara umum melakukan otomatisasi pada pengawasan penyusupan

adalah dengan menggunakan IDS. IDS akan mendeteksi jenis serangan dari

“signature” atau “pattern” pada aktifitas jaringan. Bahkan dapat

melakukan blokade terhadap traffic yang mencurigakan.

Pembagian deteksi

- Deteksi anomaly (prosessor, bandwidth, memory dan lain-lain)

- Signature yang disimpan dalam database

Jika Ada Serangan terdeteksi, maka hal yang harus diperbuat oleh admin adalah

- Alert via SMS, email dan lain-lain

- Konfigurasi ulang firewall

- Menjalankan program respon terhadap serangan

- Logging serangan dan event

Jenis-Jenis IDS

-network IDS

-HOST IDS

5.Backup

proses membuat data cadangan dengan cara menyalin atau membuat arsip

data komputer sehingga data tersebut dapat digunakan kembali apabila

terjadi kerusakan atau kehilangan.

Backup memiliki dua tujuan. Tujuan utama adalah untuk mengembalikan

data apabila data tersebut hilang, baik karena terhapus atau karena

rusak

(corrupt). Tujuan kedua adalah untuk mengembalikan data ke

titik tertentu pada masa lalu. Karena fungsinya, proses backup

mengharuskan pengguna menggandakan data, yang akhirnya menghabiskan

kapasitas media penyimpanan. Ini mendorong ditemukannya

teknologi-teknologi untuk mengefesienkan penyimpanan data backup,

misalnya deduplikasi dan kompresi.

6.Audit System

bentuk pengawasan dan pengendalian dari infrastruktur teknologi

informasi secara menyeluruh. Audit teknologi informasi ini dapat

berjalan bersama-sama dengan audit finansial dan audit internal, atau

dengan kegiatan pengawasan dan evaluasi lain yang sejenis. Pada mulanya

istilah ini dikenal dengan audit pemrosesan data elektronik, dan

sekarang

audit teknologi informasi secara umum merupakan proses

pengumpulan dan evaluasi dari semua kegiatan sistem informasi dalam

perusahaan itu. Istilah lain dari audit teknologi informasi adalah

audit komputer

yang banyak dipakai untuk menentukan apakah aset sistem informasi

perusahaan itu telah bekerja secara efektif, dan integratif dalam

mencapai target organisasinya.

7.Digital Forensik

Digital forensik berkaitan dengan :

- Pengecekan koneksi aktif

- Pengecekan listening port pasca insiden

- Pengecekan proses yang aktif pasca insiden

- Pengecekan log user yang login

- Pengecekan log system

- Pengecekan log pengakses service

- Dan lain-lain.

Penanganan/pemulihan jika sudah terjadi permasalahan

- Pengecekan apakah ada backdoor yang ditanam

- Installasi ulang sistem

- Tutup security hole yang ada

- Perbaiki konfigurasi firewall

- Dan lain-lain.

CARA KERJA HARDENING

- System Penetration

System Penetration adalah suatu metode untuk mengevaluasi keamanan

sistem komputer atau jaringan dengan mensimulasikan serangan yang

mungkin terjadi dari pihak yang tidak bertanggung jawab.

- Patching

Patch (menambal) adalah melakukan perbaikan terhadap celah keamanan

yang ada. Ini dilakukan dengan cara mendeteksi kerusakan yang ada

kemudian melakukan perbaikan.

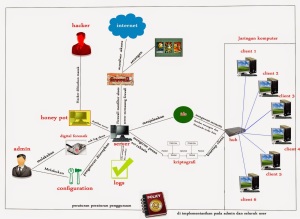

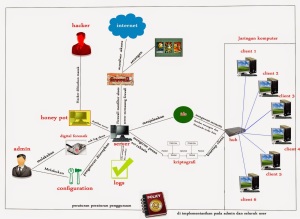

KETERANGAN :

- Admin melakukan configuration atau pengaturan pada server.

- admin juga melakukan digital forensik terhadap server untuk pengecekan log akses.

- Admin mengecek logs melalui server, logs berisi berbagai informasi riwayat aktivitas dalam jaringan

- Server umpan (honey pot ) merupakan duplikat server asli yang

membiarkan para hacker masuk, sehingga cara hacker untuk menyerang

jaringan dapat diketahui.

- Pada server telah dipasang firewall untuk melindungi jaringan

berbagai serangan dari luar jaringan seperti virus,worm,trojan,program

berbahaya dan menfillter akses internet yang masuk..firewall hanya

dipasang pada server , karna jika server telah terlindungi berarti

client juga terlindungi, ini karena akses dari client diberikan oleh

server itu sendiri

- Admin melalui server menjalankan ids,ids akan secara otomatis

mengawasi setiap aktivitas dalam jaringan dan mengeblock trafic data

jika terjadi suatu serangan atau akses yang mencurugakan.

- Admin melalui server melakukan pengiriman pesan / file dengan cara kriptografi agar file terjaga kerahasiannya sampai ke client.

- Seluruh user dalam jaringan harus mematuhi security policy atau peraturan peraturan penggunaan yang telah dibuat.

Sumber :